Groot beveiligingslek: Meer dan 1 miljoen websites blootgesteld aan wachtwoorddiefstal door populaire WordPress-plugin

In een schokkende onthulling die schokgolven door de WordPress gemeenschap heeft gestuurd, is All-In-One Security (AIOS), een veelgebruikte WordPress beveiligingsplugin geïnstalleerd op meer dan 1 miljoen websites, op heterdaad betrapt bij het loggen van plaintext wachtwoorden en het opslaan ervan in een toegankelijke database. Dit grote beveiligingslek, dat drie weken geleden werd ontdekt, heeft geleid tot ernstige bezorgdheid over de kwetsbaarheid van talloze websites die vertrouwen op AIOS voor bescherming.

Wachtwoorden in platte tekst?

De ontwikkelaar van AIOS verklaarde dat het loggen van wachtwoorden plaatsvond wanneer gebruikers inlogden op sites die de plugin hadden geïnstalleerd. Deze zorgwekkende praktijk kan worden toegeschreven aan een bug in de vorige versie, 5.1.9, die tot nu toe onopgemerkt is gebleven. De ontwikkelaar heeft echter snel gereageerd door het probleem aan te pakken met de release van versie 5.2.0, waarbij de bug is verholpen en alle gecompromitteerde gegevens permanent uit de database zijn verwijderd. Het is belangrijk op te merken dat de blootgelegde database alleen toegankelijk was voor websitebeheerders.

Ondanks de bewering van AIOS dat het misbruiken van het defect beheerdersrechten op het hoogste niveau vereist, waarschuwen beveiligingsexperts nadrukkelijk tegen het opslaan van wachtwoorden in platte tekst, ongeacht het toegankelijkheidsniveau. Het opslaan van wachtwoorden in platte tekst wordt al lange tijd beschouwd als een ernstige beveiligingsfout, aangezien hackers consequent gebruik hebben gemaakt van dergelijke kwetsbaarheden om ongeautoriseerde toegang te krijgen tot gevoelige gegevens. Best practices schrijven voor dat wachtwoorden moeten worden opgeslagen als cryptografische hashes, gegenereerd door langzame algoritmen die het kraken ervan tijdrovend en resource-intensief maken.

Het is essentieel om wachtwoorden van gebruikers te beveiligen door sterke, willekeurig gegenereerde wachtwoorden te gebruiken die uniek zijn voor elke website. Deze beveiligingsmaatregel verkleint aanzienlijk het risico dat bedreigingsactoren erin slagen gehashte wachtwoorden te kraken, zelfs bij een database-inbreuk. Hoewel sommige grotere diensten inlogsystemen hebben geïmplementeerd die de inhoud in platte tekst afschermen, hebben veel websites kort toegang tot wachtwoorden voordat ze worden omgezet in gehashte vorm.

De bug in het loggen van wachtwoorden kwam oorspronkelijk aan het licht op een WordPress-forum, toen een bezorgde gebruiker het probleem ontdekte en vreesde dat hij niet zou slagen voor een aankomende beveiligingscontrole door externe controleurs. Een vertegenwoordiger van AIOS erkende de bug onmiddellijk en bood een script aan om de gelogde gegevens te wissen. De gebruiker meldde echter dat het bijgeleverde script het probleem niet oploste, wat verdere twijfels deed reizen over de betrouwbaarheid van de plugin.

Hoe los je dit op?

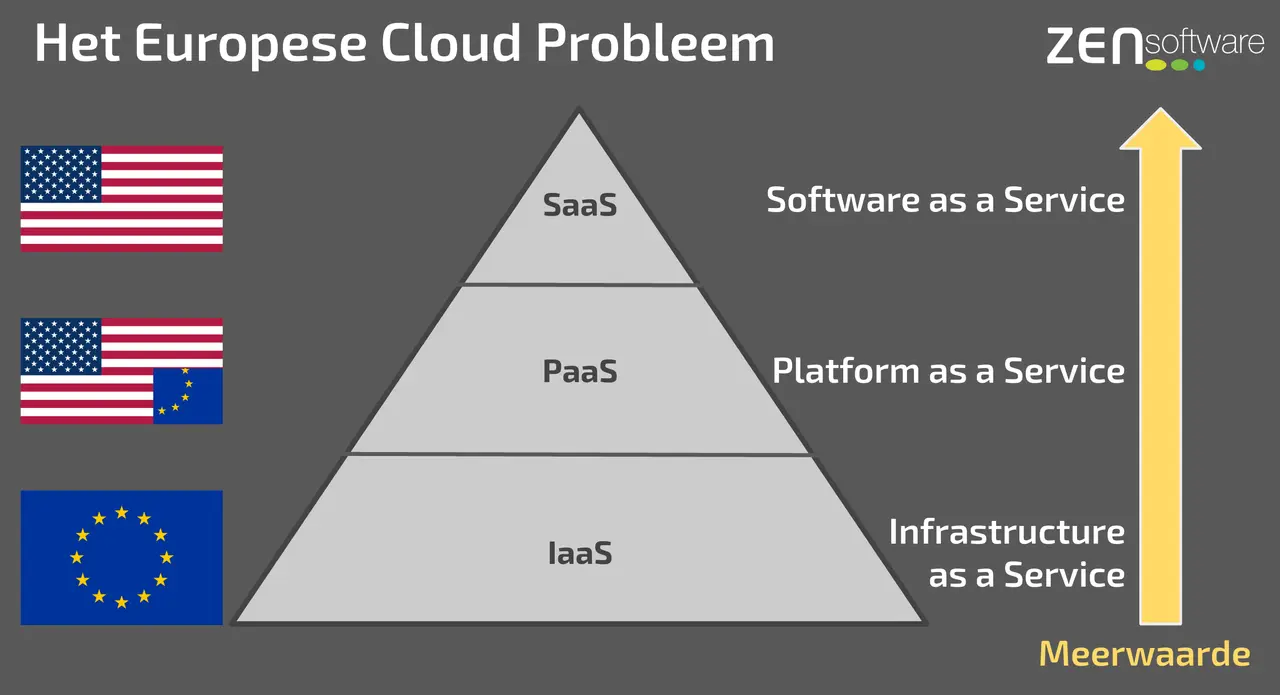

Dit alarmerende incident benadrukt opnieuw het belang van robuuste beveiligingsmaatregelen voor websites, vooral als het gaat om het beschermen van de wachtwoorden van gebruikers. Het herinnert ons aan de risico's die gepaard gaan met het vertrouwen op kwetsbare plugins en onderstreept de noodzaak om betrouwbare en veilige oplossingen te kiezen. ZEN Software's Content at any Scale (CaaS 🧀) biedt een uiterst veilige en uitbreidbare open-source cloud-oplossing, gebouwd op projecten zoals Strapi en Next.js. Met ongeëvenaarde beveiliging, schaalbaarheid en prestaties elimineert het de risico's die PHP en WordPress Plugins met zich meebrengen. Het biedt een solide basis voor je online aanwezigheid.

Altijd snel en waanzinnige conversie rates

Wereldwijd snelle site of shop! Altijd snel en veilig in de cloud. Geen overbelaste Wordpress of Magento sites meer.

Read more:

Groot beveiligingslek: Meer dan 1 miljoen websites blootgesteld aan wachtwoorddiefstal door populaire WordPress-plugin

In een schokkende onthulling heeft All-In-One Security (AIOS), een veelgebruikte WordPress-beveiligingsplugin geïnstalle...

Soevereine Cloud: Mooie folder, maar wie heeft de sleutels?

Waarom eigenaarschap en controle belangrijker zijn dan morele zuiverheid in de digitale infrastructuurstrijd...

Waarom Europa grip moet krijgen op haar digitale toekomst – voordat anderen het doen

De Europese Unie telt duizenden briljante softwareontwikkelaars en innovatieve techbedrijven. Europa is het continent me...

LinkedIn, onderdeel van Microsoft, besluit datacentermigratie naar Azure te laten vallen

Wat ging er mis? Microsoft bezit zowel LinkedIn als Azure. :man_shrugging:...

ZEN Software upgrade Wordpress Filogic.nl naar Open Source Headless Cloud Solution voor ongeëvenaarde prestaties

Alkmaar, november 2023 - ZEN Software, een pionier in innovatieve weboplossingen, kondigt met trots haar recente succes ...

Praxis & Brico ontketenen de kracht van Generative AI in een inspirerende Hackathon bij Google

Hackathons zijn uitgegroeid tot broedplaatsen voor baanbrekende ideeën en oplossingen. De recente Praxis/Brico Hackathon...